La amplia gama de funciones de smartphones y tabletas hacen que la seguridad para estos sea a la vez compleja y necesaria. El principal problema de los dispositivos móviles es que viven en nuestros bolsos y bolsillos y que los llevamos a donde vayamos, por lo que es fácil perderlos o que nos los roben. Los smartphones disponen de cámaras y sistemas GPS que permiten rastrear nuestra localización.

Enviamos emails, hacemos llamadas y mandamos SMS con ellos. Almacenamos gran cantidad de datos económicos e información personal y solemos visitar tiendas online donde descargamos aplicaciones desarrolladas por desconocidos.

En los dispositivos móviles, al igual que en las PCs tradicionales, toda esta información se puede monitorizar e incluso robar a través de malware. Los ciberdelincuentes tienen muchas formas de tomar control de un teléfono. Es más, las distintas formas de penetrar en un smartphone ya superan a las que se utilizan con las PCs.

Una de las formas es la carga de la batería. Los smartphones tienen un puerto USB que nos permite cargarlo. El cable que utilizamos, nos sirve tanto para realizar esta función como para sincronizar datos; lo que pone en peligro la información del dispositivo. Compartir el cable conectado a una PC que nos sirva para cargar el teléfono con un desconocido puede hacer que nuestros datos personales peligren.

Además, existen varias aplicaciones que permiten activar la cámara del teléfono móvil de manera remota, lo que permite que el cibercriminal espie a sus víctimas y reuna información para un posible robo. Hay que tener en cuenta que esta tecnología está al alcance de cualquiera, así que hay que ser conscientes de cómo utilizamos nuestro smartphone o a quién se lo dejamos: podrían configurarlo para poder activar la cámara más tarde.

Existen también programas maliciosos que encienden los micrófonos de los smartphones, y activan GPS y localización, lo que convierte al dispositivo en una herramienta de vigilancia.

Un malware instalado en el teléfono puede grabar todas las comunicaciones del dispositivo, leer los emails o conseguir credenciales bancarias. Por ejemplo: podría acceder a una cuenta bancaria, dependiendo de la entidad y el portal, cambiar la contraseña, transferir todo el dinero a otra cuenta o incluso cambiar la dirección de email asociada a la cuenta y enviar una copia de la tarjeta de crédito.

Existen muchas formas de penetrar en un teléfono, descargarse una aplicación maliciosa o dar click en un link de phishing que facilitan que alguien pueda robar los datos. Hay otras opciones, algunas bastante inverosímiles, pero en las que los cibercriminales ya han pensado. A medida que los sistemas operativos avanzan, las empresas tecnológicas introducen mejores controles de seguridad, por ejemplo, las funciones de Apple, “buscar mi iPhone”, o “Activation Lock”. La mayoría de los dispositivos permiten al usuario borrar los datos de su teléfono de forma remota en caso de emergencia.

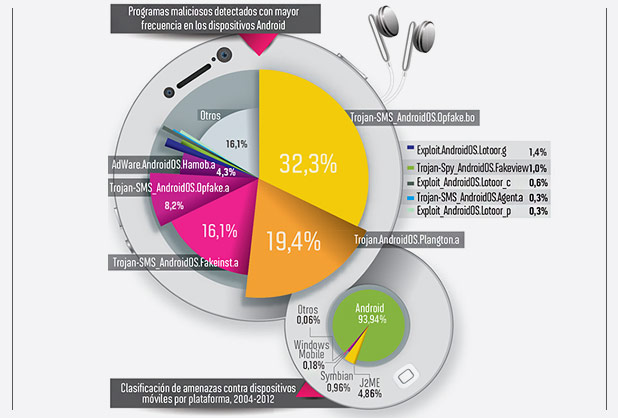

De acuerdo con el informe Evolución de los programas maliciosos para dispositivos móviles de Kaspersky Lab, el índice de crecimiento de las amenazas contra estos dispositivos ha aumentado dramáticamente: en 2012 se detectaron un total de 46,415 muestras únicas de malware para móviles, unos 40,000 muestras más que en el 2011. Más alarmante aun es que en la primera mitad del 2013, ya se ha superado esa cifra.

"Tan solo en los primeros seis meses de este año, Kaspersky ha procesado 51,477 muestras únicas de virus para plataformas móviles lo que supera la cantidad total de todo el malware móvil del año pasado. Esta cifra es preocupante, pues todos los días los cibercriminales producen cerca de 290 nuevas diferentes muestras de malware exclusivamente para los dispositivos móviles”, advirtió Dmitry Bestuzhev, Director del Equipo de Investigación y Análisis en Kaspersky Lab para América Latina.

“La única manera de sobrellevar esta ola de ataques, es teniendo una solución de seguridad basada no en las firmas clásicas pero las heurísticas compatibles con los móviles. Es importante recordar que los cibercriminales, al infectar los dispositivos móviles, no buscan solamente dinero como su motivación principal, sino también los datos personales de los usuarios y los accesos de control completo de los dispositivos que permiten espiar a los usuarios y causar daños mucho más graves que los que representan las pérdidas económicas", añadió.

Kaspersky Lab recomienda a los usuarios seguir los siguientes consejos:

-

Implementa todas las funciones de seguridad que ofrecen los sistemas operativos

-

Mantén al día sobre las amenazas en línea

-

Nunca realices el ‘jailbreak’ a tus dispositivos

-

Solo utiliza las tiendas de aplicaciones oficiales

-

Lee los comentarios de otros usuarios

-

Verifica la reputación/historial del desarrollador de la aplicación que desea descargar

-

Siempre revisa los permisos que las aplicaciones solicitan

Cuando alguien no es precavido, lo más adecuado es cifrar la información almacenada y hacer diferentes copias de seguridad. En cuanto a los más pequeños, la información que almacenan en sus smartphones debe estar controlada porque es probable que lo pierdan.

¿Cuidas la seguridad de tu smartphone o tablet?

Fuente: www.altonivel.com.mx

Publicado por: TuDecides.com.mx

Edición: Adrián Soltero

Contacto: dir@tudecides.com.mx

Nota: Por lo general todos los artículos cuentan con fuente y autor del mismo. Si por alguna razón no se encuentra, lo hemos omitido por error o fue escrito por la redacción de TuDecides.com.mx.