Suele decirse en América Latina que no hay quinto malo. México, sin embargo, está comprobando que esa afirmación tiene importantes excepciones.

Así, según los especialistas de Kaspersky Lab, el país se encuentra solo detrás de Rusia, Ucrania, China e India entre los más afectados por el ataque global del ransomware WannaCry y tiene el dudoso privilegio de ser el más afectado en América Latina.

- El director del Equipo de Investigación y Análisis de Kaspersky Lab para América Latina, Dmitry Bestuzhev, además ha señalado que los principales afectados por el ataque serian:

Clientes corporativos - Instituciones gubernamentales y no gubernamentales…

-

… que tienen equipos conectados a la red con sistemas desactualizados.

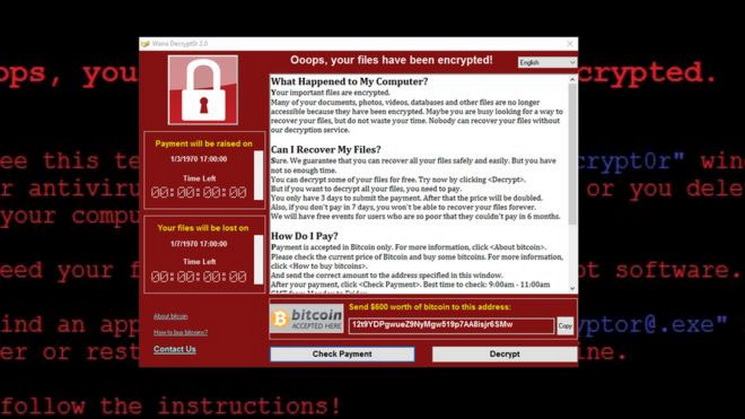

Igualmente ratificó que la campaña del WannaCry proviene de explotar la vulnerabilidad MS17-010 utilizando EternalBlue/DoublePulsar, la cual permite infectar al resto de sistemas Windows conectados en esa misma red que no estén actualizados y puede llegar a comprometer a toda la red corporativa.

“Dentro de los componentes que están integrados a la campaña se encuentran exploits que corren sobre los protocolos llamados SMB, que es el servicio de las redes de Microsoft que se utilizan para compartir impresoras, archivos, carpetas en las redes corporativas. Finalmente, los atacantes no estaban interesados de una forma inmediata en los datos de los usuarios finales. Los números que se presentan hoy corresponden principalmente a las compañías, entidades o instituciones que tengan equipos conectados a la red”, destacó el especialista de Kaspersky.

Esto debe verse, hasta cierto punto, como una ventaja que ha impedido que los años sean aún más graves pero ratifica las advertencias que por años han realizado los voceros del BID y la CEPAL a los gobiernos de la región a la que ahora se suma la de Microsoft pero a los gobiernos del mundo.

La llamada

Así y a propósito del ataque global que ya ha afectado a más de 200.000 equipos en todo el mundo (según cifras de la Europol) y que amenaza con convertir a Microsoft en la puerta de entrada del apocalipsis, la empresa (sabiamente) decidió “pegar” primero.

¿Cómo? No sólo ha realizado desde el viernes actualizaciones de seguridad inclusive para aquellos equipos para los cuales – en teoría – ya no hay soportes como los (muchos) que aún tienen Windows XP sino que, además, su presidente ha hecho énfasis en los imperativos que deben tomarse en cuenta para que un ataque como este no vuelva a ocurrir.

El presidente y director jurídico de la empresa, Brad Smith fue especialmente duro con el gobierno de los Estados Unidos al recordar el peso del reciente robo de la NSA de una vulnerabilidad de software en la actual crisis con el ransomware WannaCry, conocido también como Wana Decryptor.

“Los gobiernos tienen que considerar el daño a los civiles que viene de acumular estas vulnerabilidades y el uso de estas hazañas”, destacó el ejecutivo en un post en el blog de la compañía.

Cabe destacar que se sospecha que el malware proviene de un caché de herramientas de hacking reportadas robadas por el grupo de hackers Shadow Brokers de la NSA y filtradas en Internet. La empresa, luego de la filtracion de la herramienta de hacking, emitió el 14 de marzo una actualización que, en teoría, ha debido evitar el éxito de la campaña ransomware WannaCry.

Es claro que o muchos (demasiados) equipos en el mundo aun tienen Windows XP (no incluida en la actualización de marzo) o las empresas e instituciones hoy afectadas se “descuidaron” en los correctivos.

Como sea, Microsoft se está protegiendo: el que pega primero pega dos veces.

Fuente: www.cioal.com / Elibeth Eduardo G

Publicado por: TuDecides.com.mx

Edición: Adrián Soltero

Contacto: dir@tudecides.com.mx

Nota: Por lo general todos los artículos cuentan con fuente y autor del mismo. Si por alguna razón no se encuentra, lo hemos omitido por error o fue escrito por la redacción de TuDecides.com.mx.